交换机端口隔离技术详解与配置指南第一章:端口隔离技术概述1.1 什么是端口隔离?

端口隔离(Port Isolation),有时也称为端口隔离(Port Separation)或私有 VLAN(Private VLAN, PVLAN)的简化实现,是一种在交换机上实现的安全特性。其主要目的是将同一交换机上的某些端口进行隔离,使得这些端口之间无法进行二层(数据链路层)的通信,而这些端口仍然都可以与指定的上行端口(如连接路由器、核心交换机的端口)进行通信。

可以将其形象地理解为:在一栋公寓楼(一台交换机)里,每个房间(隔离端口)里的住户不能直接串门(互相通信),但他们都可以通过走廊(上行端口)去往大楼的出口(网关/互联网)或者与管理处(公共服务器)交流。

1.2 为什么需要端口隔离?

在传统的交换机网络中,所有端口默认处于同一个广播域。这意味着:

广播泛滥:一台设备发出的广播帧(如ARP请求)会被泛洪到所有其他端口,消耗带宽和终端设备处理资源。安全风险:同一交换机下的设备可以通过二层直接通信。如果一个设备中毒或成为攻击者,它可以轻易地对同网段的其他设备进行扫描、嗅探或攻击(如ARP欺骗)。信息泄露:在诸如企业办公、酒店、机场Wi-Fi、出租公寓等场景,用户之间无需直接互访,默认的互通性反而带来了不必要的风险。

端口隔离技术就是为了解决这些问题而生的,它通过在二层物理端口之间建立逻辑屏障,在无需创建多个VLAN和配置复杂的三层路由的情况下,轻松实现用户间的隔离,极大地增强了网络的安全性和可控性。

1.3 端口隔离与VLAN、PVLAN的关系第二章:端口隔离的工作原理

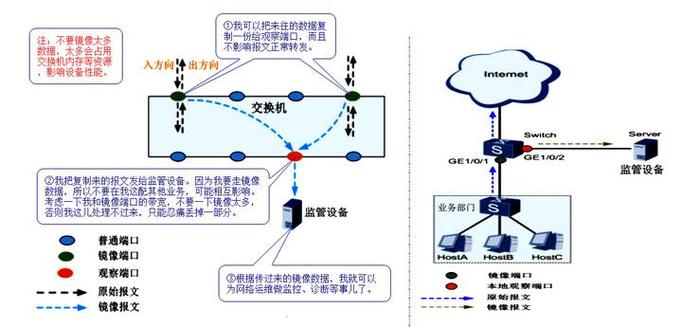

端口隔离的实现依赖于交换机的MAC地址表学习和转发策略。

创建隔离组(Isolation Group):管理员首先在交换机上创建一个或多个逻辑的“隔离组”。这个组本身不涉及IP地址,是一个纯粹的端口成员列表。添加成员端口:将需要相互隔离的端口(通常是连接终端用户的端口)加入到同一个隔离组中。指定上行端口(Uplink Port):将一个或几个端口(通常是连接网关、服务器或核心交换机的端口)设置为该隔离组的“上行端口”或“非隔离端口”。上行端口不能是隔离组的成员。数据包转发控制:隔离端口之间的通信:当交换机从一个隔离端口(例如G0/1)收到一个目标地址是另一个隔离端口(例如G0/2)的单播、组播或广播帧时,交换机会根据配置的策略直接丢弃该数据包,而不会将其从G0/2转发出去。隔离端口与上行端口的通信:当隔离端口发出的数据包目的地是上行端口,或者上行端口发出的数据包目的地是某个隔离端口时,交换机会正常地进行转发。广播/组播控制:从隔离端口发出的广播帧,不会被泛洪到同一隔离组内的其他隔离端口,但会被泛洪到上行端口。从上行端口发出的广播帧,会正常泛洪到所有端口(包括隔离端口),除非有其他规则限制。

通过这种机制,就完美实现了“用户之间互不相通,但都能访问公共网络资源”的目标。

第三章:应用场景企业办公网络:在开放办公区,防止员工电脑之间的随意互访,保护部门和个人数据安全华为交换机端口隔离配置教程,同时所有员工都能正常访问互联网和公司服务器。酒店客房网络:确保每个客房的网络连接是完全独立的,客人无法窃取或干扰其他客人的网络流量,但都可以访问酒店提供的互联网和内部服务(如点播系统)。机场、商场、咖啡馆等公共Wi-Fi:这是端口隔离的典型应用。所有连接到同一无线AP的终端设备都被隔离华为交换机端口隔离配置教程,避免了恶意用户对邻设备的攻击,保障了公共网络的基本安全。运营商接入:在小区宽带、公寓楼网络中,运营商通过端口隔离保证不同用户家庭的网络互不干扰,简化网络结构,降低维护成本。监控网络:在某些安防项目中,为了防止某个摄像头被入侵后成为跳板攻击其他摄像头,可以将所有摄像头所在的端口进行隔离,它们都只能与监控录像机(NVR)所在的端口通信。第四章:不同厂商交换机配置详解

以下以华为、华三(H3C)和思科(Cisco)的主流命令为例。实际配置请以设备型号和软件版本为准。

4.1 华为(Huawei)交换机配置

华为交换机通常使用 port-isolate mode all 命令来实现端口隔离。

配置步骤:

进入系统视图。创建并进入VLAN(如果端口不属于默认VLAN)。将端口加入VLAN(Access或Trunk方式)。在需要隔离的端口上启用端口隔离功能,并指定模式。(可选)将上行端口排除在隔离组之外或配置为非隔离端口。

示例:将GigabitEthernet 0/1 到 0/10 隔离,上行端口为GigabitEthernet 0/24。

sysname Switch

vlan batch 10

# 配置用户端口并加入VLAN 10

interface range GigabitEthernet 0/1 to 0/10

port link-type access

port default vlan 10

port-isolate enable group 1 # 启用端口隔离,并加入组1(组号可自定义)

# 配置上行端口

interface GigabitEthernet 0/24

port link-type access

port default vlan 10

# 上行端口不需要也不应该执行 `port-isolate enable` 命令

# 查看端口隔离组成员信息

display port-isolate group 1注意:默认情况下,启用端口隔离的端口之间不能互通,但都能与未启用隔离的端口(如G0/24)通信。

4.2 华三(H3C)交换机配置

H3C的配置与华为类似,命令稍有不同。

配置步骤:

进入系统视图。创建VLAN。将端口加入VLAN。在端口视图中启用端口隔离功能。

示例:同样隔离G1/0/1 到 G1/0/10,上行端口为G1/0/24。

system-view

vlan 10

# 将用户端口加入VLAN并启用隔离

interface range GigabitEthernet1/0/1 to GigabitEthernet1/0/10

port access vlan 10

port-isolate enable

# 配置上行端口

interface GigabitEthernet1/0/24

port access vlan 10

# 查看隔离信息

display port-isolate group allH3C设备通常会自动将启用隔离的端口归入同一个默认的隔离组(组1),无需手动指定组号。

4.3 思科(Cisco)交换机配置(基于PVLAN)

思科二层交换机通常不直接叫“端口隔离”,而是通过配置完整的私有VLAN(PVLAN)来实现。配置相对复杂。

配置步骤:

在主交换机上创建主VLAN和辅助VLAN(隔离VLAN)。关联主VLAN和辅助VLAN。将主机端口映射到辅助VLAN。将上行端口配置为混杂模式(Promiscuous)并映射到主VLAN。

示例:实现相同目标。假设主VLAN为10,隔离VLAN为101。

configure terminal

! 创建VLAN并指定其为PVLAN类型

vlan 10

private-vlan primary

private-vlan association 101 ! 将隔离VLAN 101与主VLAN 10关联

vlan 101

private-vlan isolated ! 定义VLAN 101为隔离VLAN

! 配置用户端口(隔离端口)

interface range GigabitEthernet0/1 - 10

switchport mode private-vlan host

switchport private-vlan host-association 10 101 ! 将端口映射到主VLAN 10和隔离VLAN 101

! 配置上行端口(混杂端口)

interface GigabitEthernet0/24

switchport mode private-vlan promiscuous ! 设置为混杂模式

switchport private-vlan mapping 10 101 ! 将主VLAN 10和隔离VLAN 101映射到该端口

end

! 查看PVLAN配置

show vlan private-vlan

show interfaces gigabitEthernet0/24 switchport

注册会员查看全部内容……

限时特惠本站每日持续更新海量各大内部创业教程,年会员只要98元,全站资源免费下载

点击查看详情

站长微信:9200327